Современная криптография

Категория реферата: Рефераты по информатике, программированию

Теги реферата: курсовые работы, реферат сила

Добавил(а) на сайт: Shishov.

Предыдущая страница реферата | 3 4 5 6 7 8 9 10 11 12 13 | Следующая страница реферата

10) Hi = Енi-1Å Mi(Hi-1) Å Hi-1;

11) Hi = Енi-1Å Mi(Mi) Å Mi;

12) Hi = Енi-1Å Mi(Hi-1) Å Mi;

где Ek(M) обозначает результат применения алгоритма блочного шифрования с ключом k к блоку М.

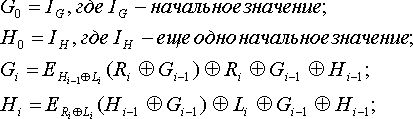

Во всех подобных схемах полагают Н0 = Iн, где Iн — начальное значение. Для алгоритмов блочного шифрования с размером ключа в два раза большим чем размер шифруемого блока (например, IDEA) в 1992 году была предложена модифицированная схема Дэвиса—Мейера:

Н0 = Iн, где Iн — начальное значение;

Нi = Енi-1,Mi(Hi-1).

Стойкость подобных схем зависит от криптографических и иных свойств алгоритмов блочного шифрования, лежащих в их основе. В частности, даже если алгоритм шифрования является стойким, некоторые из предложенных схем обладают коллизиями [MOI]. К подобным эффектам могут приводить такие свойства алгоритма шифрования как комплиментарность

(шифрование инвертированного открытого текста на инвертированном ключе приводит к инвертированному шифртексту), наличие слабых и полуслабых ключей и т. п.

Еще одной слабостью указанных выше схем хэширования является то, что размер хэш-кода совпадает с размером блока алгоритма шифрования.

Чаще всего размер блока недостаточен для того, чтобы схема была стойкой против атаки на базе "парадокса дня рождения". Поэтому были предприняты попытки построения хэш-алгоритмов на базе блочного шифра с размером хэш-кода в k раз (как правило, k = 2) большим, чем размер блока алгоритма шифрования:

|

Схема Приниля — Босселэра — Гувертса — Вандервалле [PrBGV]

где Li, Ri, — левая и правая половины очередного блока хэшируемого текста. Хэш-кодом является конкатенация последних значений Gi, Hi.

Глава 4. Модернизация электронной подписи Эль Гамаля. Задача дискретного логарифмирования.

Модернизация электронной подписи Эль Гамаля.

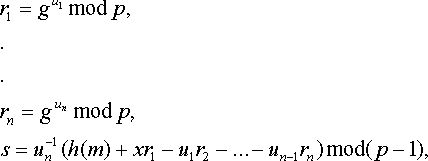

Также, как и в обычной схеме, секретный ключ x ÎR Z*p-1 и открытый ключ y = g-x mod p. Пространством сообщений в данной схеме является Zp-1 .

Подписывающие выбирают случайные u1,…un , так, чтобы они были взаимно простые (т.е gcd (un,p-1) = 1).

|

Тогда

Подписью в этом случае является набор (r1,…,rn,s) .

![]() Для проверки подписи

(r1,…,rn,s) для сообщения m необходимо сначала проверить

условия r1,…,rn Î Z*p и s Î

Zp-1 . Если хотя бы одно из них ложно, то подпись отвергается. В противном

случае подпись принимается и только тогда, когда .

Для проверки подписи

(r1,…,rn,s) для сообщения m необходимо сначала проверить

условия r1,…,rn Î Z*p и s Î

Zp-1 . Если хотя бы одно из них ложно, то подпись отвергается. В противном

случае подпись принимается и только тогда, когда .

Идея метода состоит в том, что можно подписывать коллективом из n человек, что значительно усложнит задачу раскрытия этой подписи т.к. нам неизвестны все u1,…un .

Задача дискретного логарифмирования.

Задача дискретного логарифмирования – одно из наиболее популярных задач, используемых в целях криптографии. Это объясняется высокой сложностью ее решения в некоторых группах.

Постановка задачи.

Пусть G – некоторая мультипликативно записываемая группа, а a и b – некоторые элементы этой группы, связанные равенством b = an при некотором целом n. Любое целое x, удовлетворяющее уравнению b = ax, называется дискретным логарифмом элемента b по основанию a. Задача дискретного логарифмирования в группе G состоит в отыскании по данным a и b вышеуказанного вида некоторого дискретного логарифма b по основанию a. Если a имеет бесконечный порядок, то дискретный логарифм любого элемента по основанию a определен однозначно. В противном случае все дискретные логарифмы b по основаниям a можно получить из некоторого такого дискретного логарифма x0 по формуле x = x0 + km, где km – порядок элемента a, а параметр k пробегает Z.

Для криптографических приложений наиболее важна задача дискретного логарифмирования в мультипликативных группах конечных полей GF(q) и колец Zn Как известно, группа GF(q)* циклическая и имеет порядок q –1, поэтому если в качестве a берется некоторый порождающий этой группы, то дискретный логарифм любого элемента GF(q)* по основанию a существует и определен однозначно. Если логарифмировать по фиксированному основанию, которое является порождающим g группы GF(q)*, то можно находить дискретные логарифмы по произвольному основанию. Действительно, чтобы найти дискретный логарифм x элемента b по основанию a, достаточно вычислить дискретные логарифмы y и z элементов a и b по основанию a и решить уравнение xy = z(mod q – 1) относительно z. Для краткости обозначим дискретный логарифм y произвольного элемента gÎGF(q)* по основанию a, удовлетворяющий неравенству 0 < y < q – 2, через log. Очевидно, что log – взаимно однозначное отображение GF(q)* на Zq-1, удовлетворяющее обычному свойству логарифма: log gh = (log g + log h) mod (q-1) для произвольных g,h ÎGF(q)*.

Рекомендуем скачать другие рефераты по теме: ответы 10 класс, тесты для девочек.

Предыдущая страница реферата | 3 4 5 6 7 8 9 10 11 12 13 | Следующая страница реферата